个人认为,要寻求企业如何保护网络安全的答案,首要是先看现在做了什么。而就这个问题来看,不论是升级操作系统安全补丁、关闭445等网络端口和服务、升级针对勒索病毒的病毒库、还是离线备份用户数据,一言以蔽之,都属于“事后诸葛亮”。

实际上,网络安全的重点是事前预防、事中阻挡,是在病毒攻击的同一时间就能够打出一招“乾坤大挪移”,或是在病毒还未发起攻击之前,先下手为强,使出一招“化骨绵掌”让它无从发力。

针对这两点,业界一直在迭代网络恢复解决方案。下文我将从“勒索病毒的攻击机理”和“企业安全”需求的角度出发,综合比较一些已有的解决策略和防御机制,尝试寻求出一条网络安全的终极防线。

一、勒索病毒,“豪横”之处在哪里?

先说几组数字:2021年,因网络犯罪而遭到的影响达6万亿美元;网络攻击的平均成本达2470万美元;发现并遏制漏洞所花费的平均时间为280天…

2017年5月12日,黑客借由美国国家安全局泄露出的漏洞攻击工具,利用高危漏洞EternalBlue(永恒之蓝)在世界范围内传播WannaCry勒索病毒,引发了互联网行业的“生化危机”。包括美国、英国、中国等在内的150多个国家地区近30万设备均受到其攻击。涉及教育、金融、能源和医疗等众多行业……

看到这里,如果你还是非要问一句:勒索病毒有啥豪横的?我只能说,还记得东方不败在小说中的第一次出场吗?令狐冲、仪琳等人本来有说有笑,可仪琳一提到“魔教教主东方不败”八个字,众人脸色却是为之一变。

二、我们需要什么样的数据保护方案?

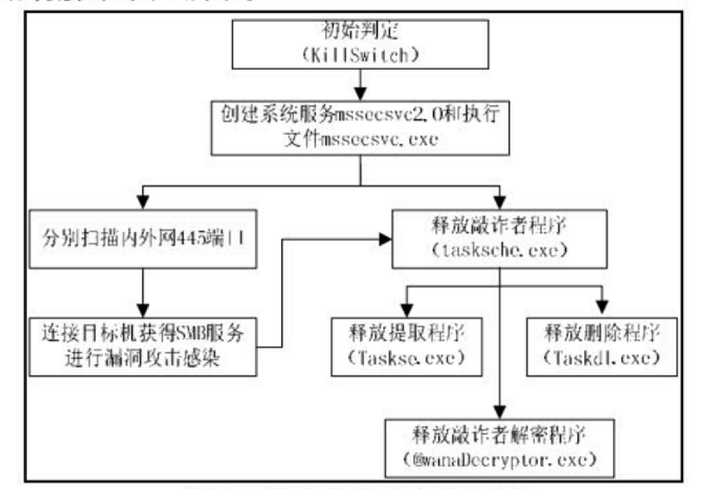

所谓知己知彼,百战不殆。用范伟的话说,就是“我不想知道它怎么来的,我就想知道它怎么没的”。但是要想知道它怎么没的,就得先知道它是怎么来的。以WannaCry为例,勒索病毒利用“永恒之蓝“SMB漏洞攻击工具,穿透网络边界进入内部网络区域对目标主机进行端口扫描,目标主机被成功攻陷后会从攻击机下载WannaCry木马进行感染,木马母体为messecsvc.exe,运行后会扫描随机IP的互联网机器,也会扫描局域网相同网段的机器进行感染传播,此外还会释放敲诈者编制的程序tasksche.exe,对磁盘文件进行加密勒索。

勒索病毒主要攻击流程图(引自勒索病毒的机理分析与安全防御对策)

简单来说,勒索病毒进行勒索,总共分七步:第一步,初始判定,也就是说勒索病毒在网络上设置了一个开关,以便控制病毒的传播范围;第二步,创建服务;第三步,尝试传播;第四步:攻击感染;第五步,文件加密;第六步:清理文件;第七步:启动勒索。

然而,传统的勒索病毒预防及应对的策略属于被动的防御手段。勒索病毒事件发生后,临时或应急手段主要包括升级操作系统安全补丁、关闭445等网络端口和服务、升级针对勒索病毒的病毒库、离线备份用户数据等措施。这种方式只有收集到病毒样本,提取到样本特征,才能建立相应防御,因此勒索病毒只能事后补救,已被加密的文件也无法恢复。可见,“封堵追杀”的方式难以应对逻辑缺陷的攻击,亡羊补牢,为时已晚。

相比于“封堵追杀“,不如从勒索病毒的攻击原理进行倒退,想想防一手勒索病毒拢共分几步?我认为至少是五步:

断开备份主机及备份储存媒体,避免备份主机及备份数据同时遭绑架勒索;

对大量数据进行去重处理,舍去大量数据,释放储存空间要求;

离开风险,构建安全备份平台;

锁住备份数据,使勒索病毒无法恶意篡改;

对恶意软件,尤其是勒索软件进行扫描、分析、侦测,并进行即时报警。

对应“封堵追杀“,以上五步我愿称之为”断舍离锁侦“。

三、怎么才能达到数据保护的预想目标?

当然,”断舍离锁侦“只是宏观概括了我们需要什么特点的数据保护方案,而这个数据保护方案具体应该如何实现,还需要继续讨论。

刚刚提到勒索病毒的目的是摧毁、窃取或者以其他方式破坏企业的核心数据,甚至包括备份。而企业对网络安全的需求则是保护机房的核心数据,并且确保数据恢复的完整性。

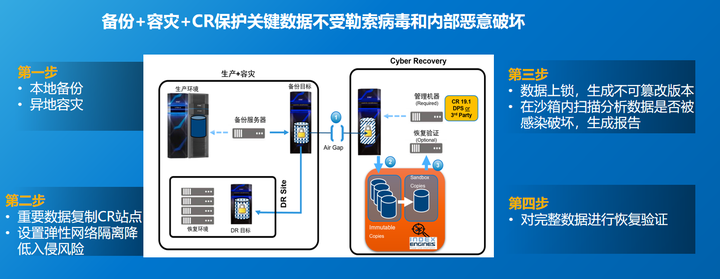

个人认为最有效的方式是针对勒索病毒的攻击机理进行点对点对抗,从备份、容灾以及通过保护关键数据不受勒索病毒和内部恶意破坏入手,建构起一个完整的数据保护体系。

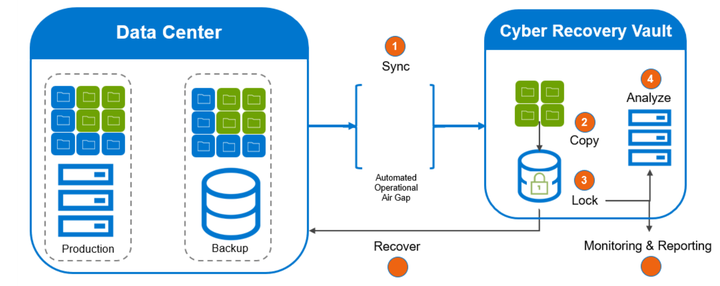

简单来说,就是将关键的数据同步到加固的存储区,通过自动化操作的网络阻断隔离这些数据,并创建这些数据的拷贝,根据需要设置存储区保留期,继而将这些数据锁定为保留状态,进一步保护它免遭意外或恶意删除。与此同时,对存储区中的所有数据进行完整的内容索引,借助机器学习和完整内容索引,执行基于存储区的实时分析,并在可能发生损害的情况下迅速发出警报。基于全方位的防御,在应对勒索病毒时,能够做到高效、安全地从存储区中恢复数据。

目前业界具有代表性的案例是戴尔的数据保护避风港(Cyber Recovery网络恢复解决方案),其防御逻辑如下:

Dell EMC Cyber Recovery与CyberSense充分集成,它能监控文件和数据库,根据数据损坏情况确定攻击是否已经发生,一旦数据被复制到Cyber Recovery(以下简称CR)恢复存储区,并应用保存锁功能,CyberSense将扫描备份数据,创建文件和数据库的时间点观察结果。

概括来说,它能与企业共情,做到了隔离、不变和智能三点,个人认为这也使它成为当今这片武林中的集大成者。

首先说说隔离、不变和智能怎么理解。

第一,隔离,也就是对数据的物理和逻辑进行分离,对企业内部或存在云和多云中都有可操作的气隙提供保护;第二,不变,也就是对数据的原始完整性进行保存,防止破坏、删除和更改库中的数据;第三,智能,也就是利用机器学习和分析技术来识别威胁,其中最重要的就是对勒索病毒的洞察力。看起来,这三点随便哪一点好像都很容易,但是把他们组合起来就不是那么简单了。

再来说说为啥我说CR是这片武林中的集大成者,不仅是因为它将以上三点进行整合,一些数据或许能够说明问题:

2015年,全球首次提供定制部署功能的“隔离“恢复解决方案;

2018年,推出PowerProtect Cyber Recovery解决方案;

2019年,Sheltered Harbor项目发布;

2020年,成为第一家Sheltered Harbor背书的解决方案提供商;

此处必须要提一下Sheltered Harbor是什么?它是由金融机构、核心服务提供商、国家贸易协会、联盟伙伴和解决方案提供商组成的非营利性、行业主导的倡议,致力于提高金融部门的稳定性和弹性,以保护客户、金融机构和公众对于金融体系的信心。有了Sheltered Harbor的认证意味着,如果像网络攻击这样的灾难性事件导致关键系统(包括备份)发生故障,戴尔数据避风港可以满足其标准的所有数据拱顶要求。

四、为了保护企业网络系统安全,我们现在做了什么?未来还需要做什么?

根据今年上半年的云端感染统计数据显示,部分校园网由于大量设备疏于安全加固与漏洞修复,成为勒索病毒耀武扬威的主战场,教育行业受感染比例连年增加,今年更是创历史新高。其次,企业、制造业、医疗卫生等行业因为数据的重要性与其自身的经济实力,依旧成为勒索病毒主要攻击目标,受到不同程度影响。

而在此过程中,企业一般以“四步走”来应对可能出现的风险:

但这六步对于保护企业的网络安全来说还仅仅不够。对于受到勒索病毒攻击的重点行业,比如医疗行业和金融服务,还需要对症开方,对症下药,举例来说:

医疗行业的重点在于保护关键敏感数据和业务运营。医疗行业所面临的挑战有三:一是针对医疗机构,勒索病毒大规模攻击所带来的影响;二是医疗机构本身的预算压力;三是医疗系统的整体监管压力。因此对于医疗行业的解决之道在于快速部署全包式操作网络阻断和存储区,并且能够提供有效地网络威胁分析和警报系统。

而金融服务的重点则在于保护证券交易平台和关键数据。金融服务所面临的最大挑战是高达每天1000万美元的中断风险代价,因此自动化流程和适合所有存储和备份环境的恢复运行方案,更能减少勒索病毒对金融服务的运营影响。

企业网络安全保护永远不能是一招鲜吃遍天,更应该因地制宜,根据行业的不同响应对策。前路漫漫,任重道远。

如果要用金庸的武侠世界来形容当前勒索病毒猖獗的网络世界,我们则需要一个企业来做张无忌,以不断增长的力气,推开一扇扇石门,波急浪险,风疾云高,振衣高岗,改变世界。

本文作者:溪亭日暮 ?? 来源:知乎

CIO之家 www.ciozj.com 微信公众号:imciow